Web Cookie Monster Secret Recipe 任意登录后发现Cookie字段 进行URL解码和Base64解码 head-dump 在网页源码中发现一个/api-docs路由 进入之后执行一下/heapdump的GET方法,发现响应的是一个下载链接 用notepad++打开,搜索字符串 n0s4n1ty 1 没有任何检验的上传,…

Web Sign 题目介绍: POST浅浅签个到吧 HelloHacker 题目介绍: 你看到的不一定是真的 源码如下 <?php highlight_file(__FILE__); error_reporting(0); include_once 'check.php'; include_once 'ban.php'; $incompete…

前言 之前学习过一段时间Pwn,后面就丢掉了,再重新回来补一补 签到 checksec检查一下 用64位IDA打开 简单的栈溢出,backdoor的位置直接给了 写脚本如下,buf的长度就只有48,加上8位的指针,达到backdoor的位置 from pwn import * io=remote("node4.anna.nssctf.cn",282…

世界上最棒的程序员 Shift+F12,在全局字符串中查找到flag ez_XOR 使用32位IDA打开,F5查看伪代码 可以看到存在字符串输入后进行异或,异或是可逆性的 跟进查看XOR函数的内容,很明显是每个字符和9进行异或 s='E`}J]OrQF[V8zV:hzpV}fVF[t' for i in s: print(chr(o…

少年的ctf奇遇 考点:LSB隐写、图片宽高修改 题目描述:你说了图片里的一句话,老婆露出了这个表情。 LSB隐写原理 LSB即为最低有效位,图片中的图像像素一般是由RGB三原色(红绿蓝)组成 每一种颜色占用8位,取值范围为0x00~0xFF,即有256种颜色,一共包含了256的3次方的颜色 而人的眼睛能够区分的颜色是有限的,LSB隐写就是修改RG…

极客大挑战2024的Web题解

一年一度的MoeCTF又来了,不过我好久没打过CTF了,前段时间一直在搞开发。 WEB 弗拉格之地的入口 直接进入 /robots.txt 发现 /webtutorEntry.php文件,进入即可拿到flag ez_http 注意GET参数那里包含了中文,一定要进行url编码一次 ProveYourLove 信息:都七夕了,怎么还是单身狗丫?快拿起…

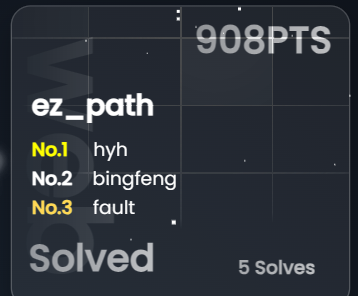

WEB exx 这个标题以及整个界面,在NSS里面是做到过原题的,整体思路就是XXE <?xml version="1.0" ?> <!DOCTYPE note [ <!ENTITY hyh SYSTEM "file:///flag"> ]> <user> <username>&a…

前言 :练习题目,康复训练 原谅4 <?php isset($_GET['xbx'])?system($_GET['xbx']):highlight_file(__FILE__); 题目给了这一段代码,但是经过测试,只有ls、rm、sh这三个命令能用 flag在根目录,没有直接读取文件的命令 但是这个sh命令是可以执行文件中的…

前言 本校的极客大挑战还是要参加的,去年就很遗憾,今年得好好打一下,这次我会把能写的全写在博客里,同时也会学习一下其他的方向 组队的队友是外校大三的网工学长,很强的选手! 题目没有分week,这里我就分类,按照时间题目发布时间/做出来的顺序来写了 以校外赛道21名的成绩结束比赛,学到了很多东西! WEB EzHttp http签到,点击就送flag…